Adam Meyers przed podkomisją

Przewodniczący Komisji Bezpieczeństwa Wewnętrznego Izby Reprezentantów, Mark E. Green, MD (R-TN), wraz z przewodniczącym Podkomisji ds. Cyberbezpieczeństwa i Ochrony Infrastruktury, Andrew Garbarino (R-NY), poinformowali, że Adam Meyers, starszy wiceprezes ds. operacji przeciwdziałania w CrowdStrike, złoży zeznania podczas przesłuchania Podkomisji, które odbędzie się 24 września 2024 r. Tematem przesłuchania będzie analiza wadliwej aktualizacji oprogramowania CrowdStrike, która doprowadziła do globalnej awarii systemów IT.

- Z niecierpliwością czekam na zeznania starszego wiceprezesa ds. operacji przeciwdziałania wrogom w CrowdStrike. To przesłuchanie okazją, aby dowiedzieć się więcej o krokach, jakie firma podjęła po awarii, aby upewnić się, że nie zdarzy się ona ponownie – przekazał przewodniczący Podkomisji Andrew Garbarino, cytowany w komunikacie zamieszczonym na oficjalnej stronie Komisji Bezpieczeństwa Wewnętrznego (Homeland Security Committee) Izby Reprezentantów Stanów Zjednoczonych.

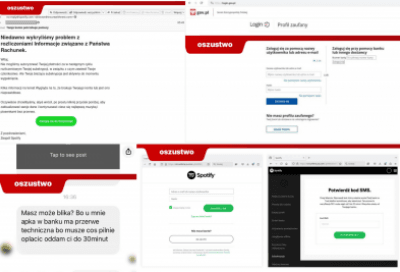

- Chociaż awaria nie była spowodowana przez wrogiego aktora, wiemy, że nasi przeciwnicy i oportunistyczni przestępcy uważnie ją obserwują. Dowiedzieli się, jak wadliwa aktualizacja oprogramowania może wywołać kaskadowe skutki dla naszej krytycznej infrastruktury. Ważne jest, aby sektor publiczny i prywatny współpracowały, aby złagodzić ryzyko w przyszłości – dodał.

- Biorąc pod uwagę znaczący wpływ wadliwej aktualizacji oprogramowania CrowdStrike na Amerykanów i krytyczne sektory gospodarki – od lotnictwa po usługi medyczne – musimy przywrócić zaufanie do IT, które stanowi podstawę usług, od których Amerykanie są zależni każdego dnia – powiedział przewodniczący Green, cytowany w komunikacie zamieszczonym na oficjalnej stronie Komisji Bezpieczeństwa Wewnętrznego (Homeland Security Committee) Izby Reprezentantów Stanów Zjednoczonych.

- Niedawny incydent podkreśla, jak rosnące poleganie na połączonych systemach IT zwiększyło powierzchnię ryzyka. Chociaż możemy być wdzięczni, że nie był to cyberatak, incydent ten pokazuje pilną potrzebę promowania cyberhigieny i odporności w obliczu zwiększonych zagrożeń. Uznając, że Amerykanie niewątpliwie odczują długotrwałe, rzeczywiste konsekwencje tego incydentu przez jakiś czas, zasługują na szczegółowe informacje o tym, jak doszło do tego incydentu i jakie kroki łagodzące podejmuje CrowdStrike, aby uniknąć kaskadowych skutków przerw w działaniu, takich jak ta, w różnych sektorach – dodał.

Przesłuchanie Adama Meyersa zaplanowano na wtorek, 24 września o godz. 14:00 czasu wschodniego.

Wadliwa aktualizacja

19 lipca 2024 roku firma CrowdStrike, lider w dziedzinie cyberbezpieczeństwa, wprowadziła aktualizację konfiguracji treści dla czujnika Windows, mającą na celu zbieranie danych telemetrycznych dotyczących nowych technik zagrożeń. Ta aktualizacja, będąca częścią dynamicznej ochrony platformy Falcon, okazała się problematyczna i spowodowała awarie systemu Windows na komputerach, które ją otrzymały.

Awaria dotknęła systemy z wersją sensora 7.11 i nowszymi, które były aktywne między 04:09 a 05:27 UTC tego dnia. Komputery z systemami Mac i Linux pozostały nietknięte. Błąd został wycofany o 05:27 UTC, co oznacza, że urządzenia uruchomione po tym czasie lub niepołączone w tym okresie nie doświadczyły problemu.

CrowdStrike dostarcza aktualizacje zabezpieczeń na dwa sposoby: za pośrednictwem „Sensor Content” oraz „Rapid Response Content”. W tym przypadku problem dotyczył metody Rapid Response Content, stworzonej do szybkiego reagowania na zmieniające się zagrożenia. Sensor Content zawiera stałe komponenty, takie jak modele AI i uczenia maszynowego, które są dokładnie testowane przed wdrożeniem. Rapid Response Content pozwala na szybkie zmiany konfiguracji czujnika bez konieczności modyfikacji jego kodu.

Problemy pojawiły się podczas aktualizacji Rapid Response Content, kiedy błędne dane przeszły walidację i zostały wdrożone. W rezultacie, zamiast prawidłowego działania, doszło do odczytu pamięci poza zakresem, co wywołało wyjątek, który nie został poprawnie obsłużony przez system, prowadząc do awarii Windows (BSOD).

Proces testowania i wdrażania treści jest zazwyczaj wieloetapowy i staranny. Nowe szablony, takie jak InterProcessCommunication (IPC), przechodzą przez szereg testów, w tym testy obciążeniowe, aby ocenić ich wpływ na wydajność systemu. 5 marca 2024 r. szablon IPC przeszedł te testy i został wdrożony, a kolejne jego instancje działały poprawnie aż do 19 lipca 2024 r.

Tego dnia wdrożono dwie dodatkowe instancje szablonu IPC, z których jedna zawierała błędne dane. Przeszły one walidację z powodu błędu w narzędziu Content Validator, co spowodowało, że problematyczna treść trafiła do sensora, prowadząc do awarii systemu Windows. CrowdStrike szybko zareagował na incydent, wycofując wadliwą aktualizację i identyfikując problematyczny plik kanału 291. Firma zobowiązała się do podjęcia działań naprawczych, aby zapobiec podobnym problemom w przyszłości.