Różnorodność nośników i usterek

Jako użytkownicy komputerów wykorzystujemy różne nośniki danych. Dyski twarde, SSD, pendrivy, karty pamięci... Producenci na ogół dokładają starań, by te nośniki nie sprawiały nadmiernych problemów w codziennym użyciu. Uzgadniają odpowiednie standardy złącz i protokoły komunikacyjne. Dzięki nim możemy podłączać te nośniki do różnych urządzeń i korzystać z różnego oprogramowania, w zasadzie nie martwiąc się o ich kompatybilność.

Ale jak dalece te nośniki są ze sobą zgodne?

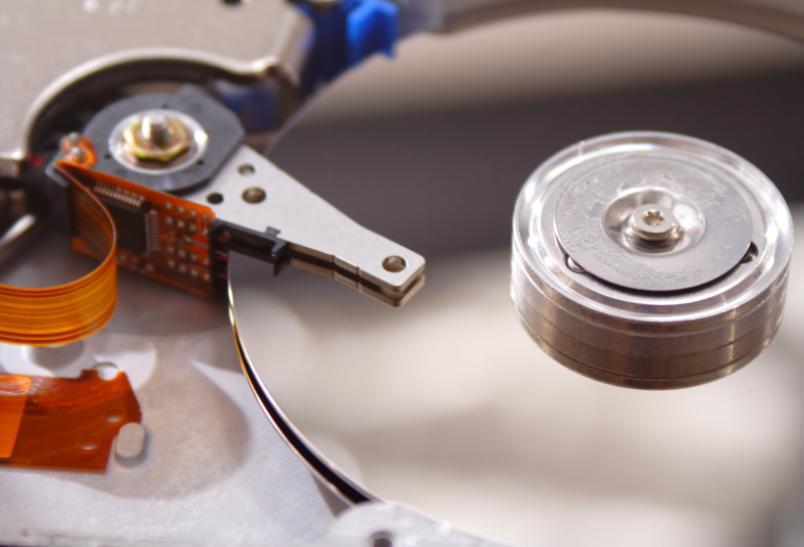

Dla przykładu podobieństwo pomiędzy dyskiem twardym a SSD kończy się na interfejsie zewnętrznym. W środku te urządzenia różnią się w zasadzie wszystkim. Inna konstrukcja, inne rozwiązania techniczne, fizyka przechowywania informacji, adresowanie danych, oprogramowanie układowe... a więc i podatność na zupełnie inne usterki. Jeśli chcesz się dowiedzieć więcej o usterkach dysków twardych i SSD, zajrzyj do Security Magazine 9(18)/2023 i 11(20)/2023.

Także w ramach poszczególnych kategorii nośników spotykamy się z licznymi różnicami w zakresie zastosowanych rozwiązań technicznych. Np. dyski twarde z zapisem SMR istotnie różnią się od starszych modeli sposobem wewnętrznego adresowania danych, co zostało opisane w Security Magazine 6(15)/2023.

Dyski SSHD mają dodatkowy bufor NAND, jaki też przecież może się zepsuć. Nowsze modele często obsługują szyfrowanie sprzętowe (SED – Self-Encrypted Drive). A te wszystkie zadania są zarządzane przez oprogramowanie układowe istotnie różniące się architekturą tak dla poszczególnych producentów, jak i dla kolejnych generacji i rodzin modeli.

Różnice spotykamy także na poziomie logicznej organizacji danych i struktur systemów plików. Dlatego w niektórych środowiskach i systemach plików dane odzyskują się łatwiej i z mniejszą liczbą błędów, niż w innych. Skutki skasowania pliku, czy sformatowania partycji w dużym stopniu zależą od tego, jak te operacje są realizowane w danym systemie plików i jak rozległe zmiany w metadanych zachodzą w takich sytuacjach. Także skutki przypadkowych uszkodzeń (działanie złośliwego oprogramowania, błędy odczytu i zapisu...) struktur logicznych są różne dla różnych systemów plików. Więcej o roli metadanych w przechowywaniu informacji możesz się dowiedzieć z Security Magazine 5(14)/2023.

Najpierw diagnoza!

Nawet rozsądna (a daleko nie każda taka jest) instrukcja odzyskiwania danych nie może przynieść pozytywnych rezultatów, jeśli zostanie zastosowana nieadekwatnie do występującego problemu. Przy czym, o ile jeszcze nie podejmujemy działań inwazyjnych, a ograniczamy się do skanowania kopii (rozsądna instrukcja odzyskiwania powinna przewidywać zabezpieczenie stanu wyjściowego poprzez sklonowanie dysku i dalszą pracę z kopią), przynajmniej nie powinniśmy zaszkodzić.

Niestety, jeśli skanowanie nie przynosi pożądanych rezultatów, część instrukcji proponuje tyleż brawurowe, co i chaotyczne przekładanie części od przypadkowo dobranych dawców. W teorii nawet podstawowa znajomość techniki komputerowej powinna powstrzymać nas przed stosowaniem się do takich instrukcji, jednak praktyka pokazuje, że niektórzy zaczynają myśleć dopiero po spowodowaniu usterek wtórnych, a w skrajnym przypadku po skutecznym nieodwracalnym zniszczeniu danych.

Z tego powodu unikaj instrukcji i procedur ignorujących etap diagnostyki. Z uwagi na różnorodność tak samych nośników, jak i spotykających je problemów, nie jest możliwe stworzenie uniwersalnej instrukcji odzyskiwania danych, a brak wskazania w instrukcji postępowania, w jakich sytuacjach jej zastosowanie jest bezpieczne i adekwatne, źle świadczy o kompetencjach autora.

Niestety, instrukcje tego typu często piszą ludzie, jak im coś raz się udało i mając więcej animuszu, niż zrozumienia tematu, czują się uprawnieni, by doradzać innym. Podstawowe informacje o diagnostyce nośników danych możesz znaleźć w Security Magazine 2(11)/2023 i 2(23)/2024.

Zasada działania programów do odzyskiwania danych

Łatwo dostępnych i często darmowych programów do odzyskiwania danych są setki, jeśli nie tysiące. Który z nich wybrać? Tak naprawdę większość z nich działa na dokładnie tej samej zasadzie. Próbują one odczytywać zawartość dysku i odnajdywać w niej cechy charakterystyczne dla plików i struktur logicznych, by w miarę możliwości odbudować utraconą zawartość.

Zazwyczaj mamy do wyboru dwa tryby. Szybki sprawdza najbardziej typowe miejsca, gdzie można znaleźć informacje o partycjonowaniu oraz kluczowe struktury metadanych na odnalezionych partycjach. Często pozwala to na szybkie osiągnięcie satysfakcjonującego rezultatu w krótkim czasie. Różnie nazywany drugi tryb jest dużo dokładniejszy, gdyż systematycznie sprawdza wszystkie dostępne i czytelne sektory dysku lub wybranej partycji.

Czy to oznacza, że wybór programu nie ma znaczenia?

Niekoniecznie. Programy różnią się w szczegółach i dopracowaniu algorytmów analizy znajdowanej zawartości. Większość z nich obsługuje systemy plików z rodziny FAT i NTFS, więc jeśli na dysku mieliśmy inny system plików, wybór się znacząco zawęża. Programy różnią się też bazami zdefiniowanych sygnatur plików różnych typów.

Istnieją też poważniejsze różnice pozwalające na odróżnienie programów lepszych od typowo amatorskich. Takimi wyróżnikami są przede wszystkim wbudowany edytor szesnastkowy, możliwość samodzielnego dodawania sygnatur plików do bazy programu i wyszukiwarka ułatwiająca manualną analizę zawartości.

Obowiązkową funkcją każdego sensownego programu do odzyskiwania danych jest także możliwość wykonania kopii posektorowej całości lub wybranej części nośnika, co pozwala zabezpieczyć stan wyjściowy przed potencjalnym pogorszeniem stanu dysku i przed ewentualnymi błędami operatora. Dobre programy do odzyskiwania danych pozwalają na obsługę błędów i omijanie zdegradowanych obszarów podczas wykonywania kopii.

Lepsze programy dają także większe możliwości parametryzacji procesów i zapisują logi, jakie potem można poddać bardziej szczegółowej analizie. Oczywiście, odpowiednie wykorzystanie tych możliwości wymaga głębszego zrozumienia tak samych nośników danych, jak i struktur logicznych systemów plików. Dlatego są one zwykle pomijane w prostych instrukcjach odzyskiwania danych skierowanych do przeciętnych użytkowników.

Z drugiej strony najbardziej prymitywne programy do odzyskiwania danych często nie radzą sobie z pracą z uszkodzonymi strukturami logicznymi. Dlatego niektóre z nich sugerują użytkownikom sformatowanie dysku przed przystąpieniem do odzyskiwania danych. Jest to działanie głupie i szkodliwe, gdyż formatowanie niszczy do reszty poprzednie struktury logiczne.

Nawet uszkodzone struktury logiczne mogą być dla kogoś, kto je rozumie, cennym źródłem informacji pozwalających na uzyskanie lepszego rezultatu odzyskiwania danych.

Poza tym w przypadku dysków SMR i SSD przy włączonej obsłudze funkcji TRIM (jest ona obsługiwana i domyślnie włączona we wszystkich współczesnych systemach operacyjnych) formatowanie może doprowadzić do bezpowrotnej utraty znacznej części, a nawet i wszystkich danych. Dlatego formatowanie dysku, z jakiego straciliśmy dane, jest bardzo poważnym błędem. O innych popularnych błędach w odzyskiwaniu danych przeczytasz w Security Magazine № 1(10)/2023.

Podstawowe rekomendacje w odzyskiwaniu danych

- staraj się działać jak najmniej inwazyjnie i nie podejmować działań, których celu, sensu i konsekwencji nie rozumiesz,

- nigdy nie uruchamiaj systemu z dysku, na jakim utracono dane, taki dysk wymontuj i podłącz do innego komputera, jako drugi,

- na komputerze używanym do odzyskiwania danych wyłącz obsługę funkcji TRIM,

- zawsze zaczynaj od diagnostyki nośnika i oceny jego stanu, dopiero później podejmuj decyzję o dalszych czynnościach,

- w miarę możliwości staraj się jak najszybciej zabezpieczyć zawartość pacjenta, wykonując jego kopię posektorową, najlepiej na dysk twardy bez technologii SMR,

- jeśli rozumiesz struktury logiczne i potrafisz wytypować obszary zawierające najcenniejsze dane, to od nich zacznij wykonywanie kopii,

- ponieważ nadpisanych danych nie da się odzyskać, bezwzględnie chroń pacjenta przed jakimikolwiek zapisami, w tym automatycznymi procedurami usuwania błędów struktur logicznych, jak chkdsk, scandisk, fsck itp.,

- jeśli skanowanie dwoma dowolnie wybranymi programami do odzyskiwania danych nie daje zadowalających rezultatów, skanowanie kolejnymi najprawdopodobniej też ich nie da – w takich sytuacjach konieczna jest głębsza manualna analiza zawartości,

- korzystając z internetowych porad, zwracaj uwagę na wiarygodność źródeł, a jeśli masz wątpliwości, lepiej się wstrzymaj i skonsultuj dalsze działania z kimś kompetentnym,

- nigdy nie ćwicz na pacjencie – ucz się i eksperymentuj, ale na dyskach, na których nie ma nic ważnego.