Ewolucja ransomware

Jego początki sięgają lat 80. wieku XX, kiedy to ransomware o nazwie AIDS był rozprzestrzeniany z pomocą tradycyjnej poczty na dyskach miękkich, zwanych dyskietkami. Zgodnie z założeniem szyfrował on dysk główny i żądał opłaty za przywrócenie dostępu do wspomnianych zasobów. W późniejszym czasie, po dostatecznej analizie kodu zauważono, że klucz deszyfrujący był umieszczony w kodzie źródłowym, więc jeśli właściciel zainfekowanego sprzętu doszedł do tego sam, był w stanie odszyfrować swoje dane bez uiszczenia opłaty przestępcy.

Na przestrzeni lat technologia rozwijała się przez wykorzystanie ciekawszych sposobów infekowania ofiar, takie jak wiadomości phishingowe lub urozmaicenie kodu o mniej trywialne techniki szyfrowania, takie jak 2048-bitowy klucz RSA w przypadku rozwiązania CryptoLocker.

Ciekawym pomysłem było oprogramowanie o nazwie Randsom.C, które było pionierskim rozwiązaniem ransomware typu locker. Uniemożliwiało całkowity dostęp do urządzenia i podając się za Centrum Zabezpieczeń Systemu Windows i wymuszało na użytkowniku wykonanie połączenia telefonicznego na numer o podwyższonej opłacie (premium) w celu ponownej aktywacji licencji na oprogramowanie zabezpieczające.

Z pewnością największym przełomem w dalszym rozwoju tego złośliwego oprogramowania było powstanie kryptowalut w 2008 roku. To właśnie sposób opłaty za klucz deszyfrujący był „wąskim gardłem”, ponieważ nie zapewniał on przestępcom pełnej anonimowości. W roku 2011 wykryto około 60 tysięcy nowych rodzin ransomware, a przez kolejne lata ta liczba stale rosła. Takim przykładem był CTB Locker, którego nazwa to akronim od wykorzystywanych przez niego technologii:

- Curve (C) to skrót od stosowana kryptografii krzywej eliptycznej,

- Tor (T), czyli przeglądarka, której używano do anonimowej płatności,

- Bitcoin (B) — kryptowaluta, którą opłacano okup.

WannaCry

Nie moglibyśmy mówić o ewolucji i przykładach ransomware bez wspomnienia o prawdopodobnie najpopularniejszym ransomware wszechczasów, mowa tu o WannaCry z roku 2017. Zainfekowano nim ponad ćwierć miliona systemów na całym świecie. Wykorzystywał on ówcześnie popularną lukę w zabezpieczeniach Microsoft SMB (Server Message Block). Dzięki exploitowi EthernalBlue cyberprzestępcy mogli infiltrować komputery ofiar i zdalnie wykonywać zaimplementowane polecenia.

Po zainfekowaniu pliki otrzymywały rozszerzenie „.WNCRY”, a na ekranie wyskakiwał komunikat o okupie. Opłata nie była wysoka, bo wynosiła jedynie 300$, co wiązało się z wysoką skutecznością ataku, ponieważ nie był to odczuwalny koszt, aby przywrócić system do momentu sprzed incydentu. Pamiętną datą dla całego świata cybernetycznego powinien być 14 marca 2017 roku, kiedy to Microsoft wydał adekwatną poprawkę bezpieczeństwa i załatał wcześniej opisaną podatność SMB, uniemożliwiając dalsze ataki z pomocą złośliwego oprogramowania WannaCry.

Ataki na urządzenia mobile

Jeśli niektórzy myślą, że właściciele urządzeń mobilnych są bezpieczni, to niestety musimy wyprowadzić ich z błędu, ponieważ podobne ataki przeprowadzane są również na urządzenia mobilne. Nie jest to priorytetowy sprzęt, na którym oprawcy zależy podczas ataku, ale warto pamiętać, że dostęp do infrastruktury można uzyskać poprzez wiele urządzeń, które znajdują się w jednej sieci.

Wartym wspomnienia przykładem, jest aplikacja, która niedawno cieszyła się popularnością w androidowym Sklepie Play — Android Defender. Ze względu na zaufaną nazwę, użytkownicy instalowali go na potęgę, by zwiększyć bezpieczeństwo swojego smartphone’a. Jego celem było przeprowadzanie skanów bezpieczeństwa urządzenia, a w rzeczywistości blokował interfejs urządzenia i uniemożliwiał swoje odinstalowanie. Wymuszał w ten sposób opłatę za wersję premium oprogramowania, która ponoć miała przywrócić dostęp do urządzenia.

Cyberprzestępcy, tak jak i ich odpowiednicy w codziennym życiu, wykorzystują nieprzewidziane sytuacje na uzyskanie przewagi przed potencjalnymi ofiarami. Nie obyło się bez wykorzystania trudnej sytuacji szpitali podczas pandemii COVID-19. Powstał wtedy ransomware o nazwie Corona, którego celem była dokumentacja medyczna pacjentów, czyli dane, do których dostęp był konieczny. Paraliżowało to infrastrukturę szpitali, a z racji krytycznej sytuacji na świecie, wiele okupów było opłacanych bez interwencji odpowiednich służb.

Typy ransomware

Ze względu na metody blokowania plików możemy wyróżnić trzy typy ransomware:

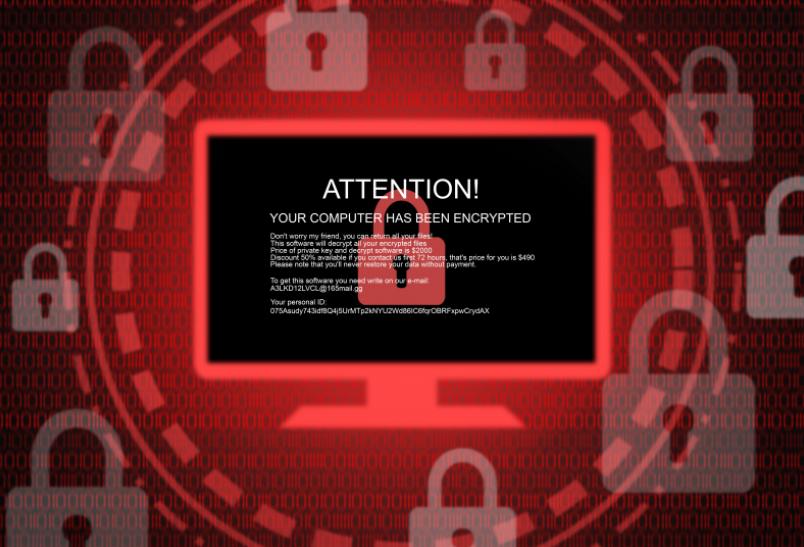

- Locker lub Screen-locker uniemożliwia dostęp do urządzenia. Blokuje ekran oraz ogranicza jakiekolwiek działania, które ofiara próbuje podjąć na komputerze. Na wyświetlaczu ukazuje się komunikat informacyjny, w jaki sposób można wnieść opłatę za odblokowanie urządzenia.

- Crypto-ransomware, czyli najpopularniejszy typ tego złośliwego oprogramowania. Nie blokuje on dostępu do urządzenia, tylko szyfruje pliki na dysku/dyskach ofiary. Jednym rozwiązaniem na wspomniany atak jest podanie klucza deszyfrującego, który możemy otrzymać po zapłaceniu okupu. Pewnie znajdziemy wiele osób, które pomyślą o próbie złamania tego klucza, skoro hakerzy często próbują robić to z naszymi hasłami. Nie potrzeba znajomości zaawansowanej kombinatoryki, by zauważyć, że odgadnięcie hasła składającego się od 8 do 14 znaków jest zdecydowanie łatwiejsze i wymaga mniejszych zasobów oraz czasu niż predykcja klucza, który może mieć długość 256, 512 lub nawet 1024 bitów.

- Ostatni typ, czyli disk-encryptory działa podobnie do opisanego powyżej crypto ransomware, lecz jego celem nie są pliki, a całe dyski, co może nawet uniemożliwić korzystanie z systemu operacyjnego.

Nie tylko sposób blokowania definiuje rodzinę ransomware. Z uwagi na cel ataku, również możemy wyróżnić typ Leakware, który poza zablokowaniem dostępu do plików lub systemu, grozi ujawnieniem i rozpowszechnieniem danych. W przypadku danych poufnych, takich jak dane osobowe czy hasła, ofiary bez namysłu opłacają okup, by uniemożliwić wyciek takich danych. Coraz częściej ofiarami tego typu ataków są również młodzi użytkownicy, którzy w nieprzemyślany sposób udostępniają nieodpowiednim osobom swoje kompromitujące zdjęcia lub nagrania.

Bardzo popularnym tematem w ostatnim czasie jest także ransomware jako serwis (ransomware as a service — RaaS). Jest to usługa, dzięki której cyberprzestępcy umożliwiają korzystanie ze swoich narzędzi, kodu i oprogramowania. W ten sposób osoba, która wykupi wspomniany serwis uzyskuje dostęp do gotowego narzędzia, z pomocą którego może przeprowadzić atak oraz wymusić okup. Takie „sklepy” i możliwości subskrypcji bez większego problemu znajdziemy w darknecie. Co więcej, przy odpowiedniej subskrypcji możemy mieć nawet kontakt z konsultantem, który pomoże przeprowadzić wspomniany atak.

Prewencja przed ransomware

Przypadkowe zainfekowanie naszego systemu oprogramowaniem ransomware może nieść za sobą kolosalne i nieodwracalne skutki, dlatego warto stosować się do dobrych praktyk i zapobiegać sytuacjom wzmagającym naszą podatność na ataki ransomware.

Tylko od nas zależy, czy nasza skrzynka mailowa jest jak otwarta furtka do systemu lub organizacji. Zawsze powinniśmy z pełną podejrzliwością zastanowić się, czy na pewno dany mail jest od osoby, którą znamy oraz czy spodziewaliśmy się wiadomości od danego adresata. Podczas kampanii phishingowych często spotkamy minimalnie zmodyfikowane domeny, z których wysłano wiadomość.

Poza tym pod żadnym pozorem nie powinniśmy otwierać załączników, których nie znamy. Nawet jeśli odbiorca jest znany, warto zapytać go na innym komunikatorze, czy to wiadomość od niego i czy zamierzał wysłać nam ten plik. Podobnie powinniśmy postępować z adresami URL (linkami), których pochodzenia nie jesteśmy pewni lub których się nie spodziewaliśmy. Analogiczną taktykę warto obrać w przypadku nośników danych, które przypadkiem znalazły się w naszym posiadaniu. Ten stary trik może przyczynić się do zablokowania danych w podobny sposób, w jaki robili to cyberprzestępcy ponad trzydzieści lat temu, o czym wspomniałem w pierwszej części artykułu.

Każde oprogramowanie, które posiadamy na urządzeniach powinno być zaktualizowane do najnowszej wersji. Dzięki temu mamy pewność, że wszystkie poprawki bezpieczeństwa są zaimplementowane, a cyberprzestępcy nie wykorzystają znanych luk do przejęcia naszych systemów. Uniemożliwi to także umieszczenie złośliwego oprogramowania w naszej infrastrukturze.

Choć prewencja przed ransomware jest niezwykle istotna, nie można polegać tylko na niej. Dziś zagrożenia bardzo szybko ewoluują i ransomware potrafi ominąć tradycyjne mechanizmy obronne. Dlatego też równie istotna jest zdolność do szybkiej detekcji i wykrywania tego typu zagrożeń w naszym systemie.

Możemy wyróżnić trzy sposoby detekcji stosowane w wykrywaniu ransomware w infrastrukturze: identyfikacja oparta na sygnaturach, wykrywanie holistyczne oraz detekcja z wykorzystaniem uczenia maszynowego. Natomiast przeprowadzanie analizy kodu źródłowego plików podejrzanych o bycie ransomware możemy wykonywać statycznie (pod kątem oceny kodu i parametrów) oraz dynamicznie, badając podejrzane obiekty w kontrolowanym i wyizolowanym środowisku zwanym sandboxem.