Oszustwo powraca w nowej formie

Specjaliści z zespołu CERT Polska, działającego w ramach instytutu NASK, zaobserwowali powrót kampanii polegającej na wysyłaniu e-maili informujących o rzekomym przejęciu urządzenia. Wiadomości te trafiają na losowe adresy, które zostały upublicznione na skutek wycieków danych z różnych serwisów lub są publicznie dostępne. Tym razem w treści wiadomości nie pojawiają się żadne konkretne loginy ani hasła, co sugeruje, że atakujący nie mają faktycznego dostępu do danych.

Kampania charakteryzuje się wzmożoną aktywnością, a wiadomości docierają nie tylko do użytkowników indywidualnych, lecz także do instytucji publicznych. Analiza metadanych tych e-maili wskazuje na masowe wykorzystanie serwerów pośredniczących, co sugeruje, że oszuści próbują unikać detekcji przez systemy filtrujące. Nagłówki wiadomości często zawierają spoofowane adresy nadawcy, a domeny używane do wysyłki nie przechodzą weryfikacji SPF, DKIM i DMARC, co wskazuje na brak autoryzacji źródła.

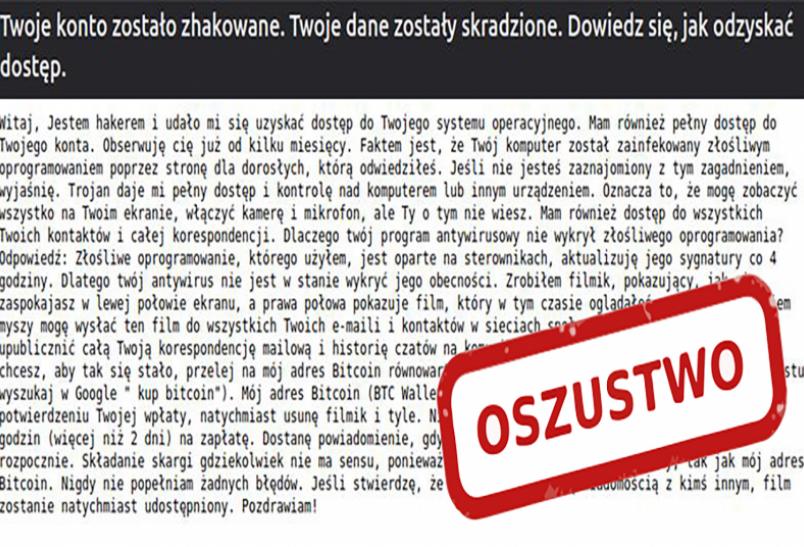

Oszuści informują, że zainfekowali urządzenie trojanem, który miał dostać się do systemu przez odwiedzenie stron internetowych, w tym witryn dla dorosłych. Twierdzą, że mają pełną kontrolę nad komputerem, w tym nad kamerą i mikrofonem, a także dostęp do kont internetowych. W treści pojawiają się groźby ujawnienia rzekomo kompromitujących materiałów, jeśli okup nie zostanie zapłacony w Bitcoinach. Jednak analiza przeprowadzona przez CERT Polska nie wykazała dowodów na faktyczne infekcje, a wszystko wskazuje na wykorzystanie techniki „sextortion”, bazującej na strachu i manipulacji psychologicznej.

Jak uniknąć oszustwa

Reakcja na tego typu wiadomości powinna być przemyślana i oparta na świadomości mechanizmów stosowanych przez przestępców. Panika to największy sprzymierzeniec oszustów, dlatego zachowanie spokoju i chłodnej analizy jest kluczowe. Warto zwrócić uwagę na szczegóły wiadomości – wiele z nich zawiera błędy językowe lub stylistyczne, co może sugerować automatyczne tłumaczenie na język polski.

Na poziomie organizacyjnym zalecane jest wdrożenie mechanizmów uwierzytelniania e-maili, takich jak SPF, DKIM i DMARC, które mogą znacząco zmniejszyć skuteczność ataków phishingowych poprzez blokowanie fałszywych wiadomości jeszcze przed dotarciem do użytkownika. Dodatkowo, systemy IDS/IPS mogą monitorować ruch sieciowy pod kątem anomalii i prób komunikacji z serwerami C2 (command and control), co pozwala na wykrycie ewentualnych aktywnych infekcji.

Administratorzy sieci powinni regularnie przeglądać logi poczty elektronicznej w poszukiwaniu wzorców związanych z próbami spoofingu. Warto również edukować pracowników na temat socjotechniki i sposobów manipulacji stosowanych przez oszustów, ponieważ ludzki czynnik nadal pozostaje najsłabszym ogniwem w łańcuchu zabezpieczeń.

Regularna zmiana haseł i stosowanie dwuskładnikowego uwierzytelniania znacząco zmniejszają ryzyko potencjalnego ataku. Każdą podejrzaną wiadomość należy przekazać do analizy zespołowi CERT Polska, który zajmuje się monitorowaniem i reagowaniem na zagrożenia cybernetyczne. Można to zrobić, przesyłając zgłoszenie na adres [email protected] lub korzystając z oficjalnej strony zespołu.

Oszustwa tego typu będą powracać, ponieważ bazują na prostych, ale skutecznych metodach manipulacji. Świadomość zagrożeń, wdrożenie odpowiednich zabezpieczeń oraz ostrożność w kontaktach z podejrzanymi wiadomościami to najlepsza ochrona przed cyberprzestępcami.

Zdjęcie: NASK