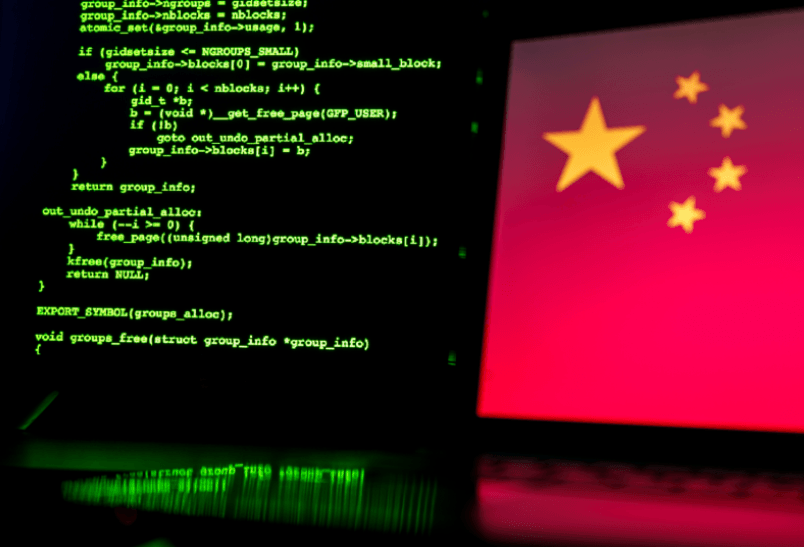

Luki w zabezpieczeniach Ivanti – cel chińskich cyberprzestępców

Wiele grup cyberprzestępczych powiązanych z Chinami zostało połączonych z wykorzystaniem luk w zabezpieczeniach typu zero-day urządzeń Ivanti. Badania przeprowadzone przez firmę Mandiant identyfikują kluczowe grupy, takie jak UNC5221, UNC5266, UNC5291, UNC5325, UNC5330 i UNC5337, które wykorzystują te luki w celu przeprowadzenia cyberataków.

Rzeczone grupy wykazują zaawansowaną wiedzę techniczną i wykorzystują różnorodne narzędzia, aby przeprowadzać swoje cyberataki. Spośród nich warto wymienić backdoory takie jak TERRIBLETEA, SPAWN i BRICKSTORM, które umożliwiają im przechwytywanie danych, manipulację systemem plików oraz zdalne sterowanie zainfekowanymi urządzeniami.

Chińscy cyberprzestępcy atakują

Chińscy cyberprzestępcy atakują bardzo różnorodne cele. Oprócz działań motywowanych finansowo takich jak wydobycie kryptowalut zaobserwowano także ataki na sektory akademickie, energetyczne, wojskowe oraz zdrowia. To świadczy o złożoności i zróżnicowaniu działań tych grup.

Cyberprzestępcy coraz częściej wykorzystują luki w zabezpieczeniach urządzeń brzegowych (tj. routerów, czujników czy IoT), takich jak Ivanti Connect Secure VPN, aby uzyskać dostęp do docelowych sieci. Wykorzystują kombinację luk zero-day, niestandardowych narzędzi i backdoorów, aby uniknąć wykrycia i utrzymać dostęp przez długi czas.

Google ostrzega przed chińskimi cyberprzestępcami

Doniesienia o chińskich grupach cyberprzestępczych wywołują niepokój wśród organizacji na całym świecie. Firmy takie jak Google Cloud czy agencje cyberbezpieczeństwa intensyfikują wysiłki w celu zapobiegania tego rodzaju atakom i zabezpieczenia systemów przed zagrożeniami.

Warto podkreślić, że Ivanti działa już na rzecz załatania luk, które umożliwiły Chińczykom przejmowanie urządzeń brzegowych. Ta kampania to kolejny przykład tego, jak niebezpieczne potrafią być grupy cyberprzestępców z takich państw jak ChRL.