Szczegóły zagrożenia

- Współpraca między instytucjami krajowego systemu cyberbezpieczeństwa w obserwacji i wykrywaniu aktywności grup wiązanych ze służbami rosyjskimi jest niezwykle istotna dla bezpieczeństwa Polski. Wspólne działanie analityków CERT Polska i CSIRT MON dało efekt w postaci rekomendacji, które pozwolą administratorom na wykrycie i przecięcie takiej wrogiej działalności – powiedział Sebastian Kondraszuk, kierujący zespołem CERT Polska, działającym w NASK.

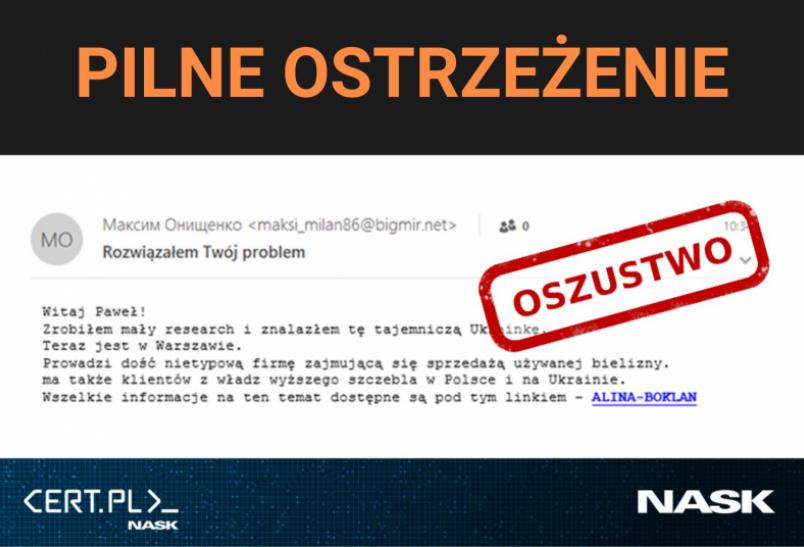

O co dokładnie chodzi? Grupa APT28, znana ze swojej zaawansowanej techniki ataków, rozpoczęła swoją ofensywę od wyrafinowanej kampanii phishingowej. Wykorzystując socjotechnikę, wysyłali oni fałszywe e-maile z linkami, które kierowały do zainfekowanych stron. Tam, podszywając się pod niewinne serwisy, atakujący pobierali szkodliwe oprogramowanie na komputery ofiar. Skutki tego ataku mogą być katastrofalne.

NASK: Jak przebiega atak? Analiza techniczna

Wskaźniki techniczne i podobieństwa do opisywanych w przeszłości ataków pozwoliły na identyfikację grupy APT28, stojącej za opisanymi niżej aktywnościami. Grupa ta jest kojarzona z Głównym Zarządem Wywiadowczym Sztabu Generalnego Sił Zbrojnych Federacji Rosyjskiej (GRU).

Pierwszy element kampanii prowadzonej przez APT28 to wysyłka wiadomości e-mail. Jej treść wykorzystuje elementy socjotechniki, które mają wywołać zainteresowanie u odbiorcy i nakłonić go do kliknięcia w link.

Link kieruje do adresu w domenie run.mocky.io – to darmowy serwis używany przez programistów. W tym przypadku został on jednak wykorzystany tylko do przekierowania na kolejny serwis – webhook.site. To również popularny adres wśród osób związanych z IT. Wykorzystanie darmowych, powszechnie używanych usług, zamiast własnych domen, pozwala na znaczne ograniczenie wykrycia linków jako złośliwe, a jednocześnie obniża koszt prowadzonej operacji. To trend, który obserwujemy u wielu grup APT.

Z serwisu webhook.site zostaje ostatecznie pobrane archiwum ZIP, którego nazwa sugeruje zawartość w postaci zdjęć, bo zaczyna się od skrótu „IMG”.

Tak naprawdę archiwum zawiera trzy pliki. Gdy ofiara uruchomi plik (widoczny na zrzucie ekranowym), wykonywana jest seria skryptów, które mają na celu poznanie adresu IP urządzenia ofiary i listy plików – co pozwala ocenić, czy wybrany cel jest dla atakujących atrakcyjny. Jeśli okaże się interesujący, mają oni możliwość wykonania na komputerze ofiary dodatkowych, dowolnych działań.

Atakowany nie ma świadomości, co dzieje się z jego urządzeniem, ponieważ jednocześnie w przeglądarce wyświetlane są zdjęcia kobiety w bieliźnie, co ma uwiarygodnić narrację przesłaną przez atakujących w e-mailu.

Współpraca i rekomendacje

Współpraca między CERT Polska i CSIRT MON pozwoliła na identyfikację grupy APT28 oraz opracowanie rekomendacji dla administratorów sieci w celu wykrycia i zneutralizowania ataku. Jest to ważne dla zapewnienia bezpieczeństwa polskim instytucjom rządowym. Ostrzeżenie to ma na celu zaniechanie wrogich działań oraz umożliwienie wykrycia i analizy opisanych działań. Pilne ostrzeżenie zostało wydane, aby zapobiec dalszym atakom oraz umożliwić szybką reakcję w przypadku podejrzenia infekcji szkodliwym oprogramowaniem.

Ataki grupy APT28 mogą prowadzić do kradzieży poufnych danych, zakłócenia działania systemów informatycznych oraz innych poważnych incydentów. Dlatego ważne jest, aby instytucje rządowe były stale czujne i przygotowane na takie zagrożenia.

Aby zminimalizować ryzyko ataku grupy APT28, administratorzy sieci powinni podjąć odpowiednie środki zaradcze. Należy regularnie aktualizować oprogramowanie zabezpieczające, szkolić pracowników w zakresie bezpieczeństwa cybernetycznego oraz monitorować ruch w sieci w poszukiwaniu podejrzanych aktywności.